行业需求

行业需求

1.网点被攻击入侵几率高

网络规模庞大,接入节点分布广泛,同时拥有对外开放的网点,攻击者可利用分散在各地可接入的网络末端侵入网络,进行数据监听、恶意攻击、数据窃取、业务系统篡改等安全操作,网点末端接入风险是网安全建设的重中之重。

2.终端易被利用

虽然运行的网络与互联网属于物理隔离,黑客无法通过互联网入侵攻击,但非法人员可通过内部突破,私接无线AP、或者直通网线转换头,甚至直接连电脑,这样原本物理隔离、无懈可击的安全网络将轻易被入侵,嗅探、扫描、破解、挖洞、入侵等黑客行为对网络产生威胁。

3.末端设备易被恶意仿冒入侵

末端由于分布广泛,人力无法在物理位置进行时刻防范,易被攻击者仿冒IP/MAC入侵网络,造成数据泄漏、恶意攻击的安全风险。

4.非末端设备接入

网络规模庞大且复杂,非法设备可通过网点各种途径接入网络,虽现阶段信通部门在网关级设置有IP/MAC绑定,但无法防止此类设备接入,仍可以与同网段设备互访,非法设备只需通过同网段设备作为跳板就可以入侵到网络。同时缺乏实时性,什么时间、是谁、从哪里接入了网络,无实时数据。

5.终端合规无强制技术手段

单位行政上要求部署桌面终端管理软件、杀毒软件,但缺乏技术手段强制安装,存在不装、未装、漏装等终端入网,造成主机层面安全防护的“短板效应”。

6.网点隐蔽性泄密通道潜伏

网点深处末端,其机房长年累积网线标签脱落,一线运维人员信息化水平不同,有可能产生办公网与互联网网线互联(误联)的隐蔽性泄密通道产生,此时来自互联网的病毒有可能通过渠道进行传播,甚至内部的APT潜伏性攻击木马发挥作用。

以上现象造成的网络边界威胁实时存在,给单位产生很大的安全隐患,如何从如此庞大的威胁数据中实时准确的识别定位管理各种威胁,刻不容缓。

解决方案

解决方案

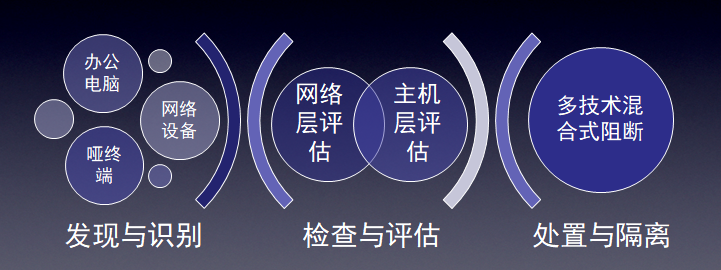

基于发现与识别-检查与评估-处置与隔离的思路进行的设计:

1)自动感知各网点存活的各类型设备节点,构建边界可信空间,解决体系各网点边界不清、资产不明,提高管理效率和准确度,实现管理的透明化,规范化;

2)对边界可信空间造成破坏的安全风险进行感知,自动鉴别非授权接入、违规类型设备接入、非法仿冒接入、隐蔽性泄密通道、网中网等风险行为,动态感知与评估各网点边界空闲可信能力;

3)对感知的风险评估做到事前隔离处置,以保障核心数据以及整体网络的安全、可靠,解决系统信息化建设飞速发展带来的内网管理新问题和挑战。

方案价值

方案价值

本解决方案在兼容性、安全性、易用性上都具有十分大的优势,具体如下:

1. 兼容性好

能源行业属于大型路由网,而且终端类型复杂多样,没有一个单一的准入控制技术可以完美的解决如此复杂网络环境的网络接入问题,所以系统提供单台设备支持多种准入技术,可并行使用,兼容各种复杂环境;

2. 安全性高

系统构建边界级、应用级阻断效果,实现真正意义上的准入控制;

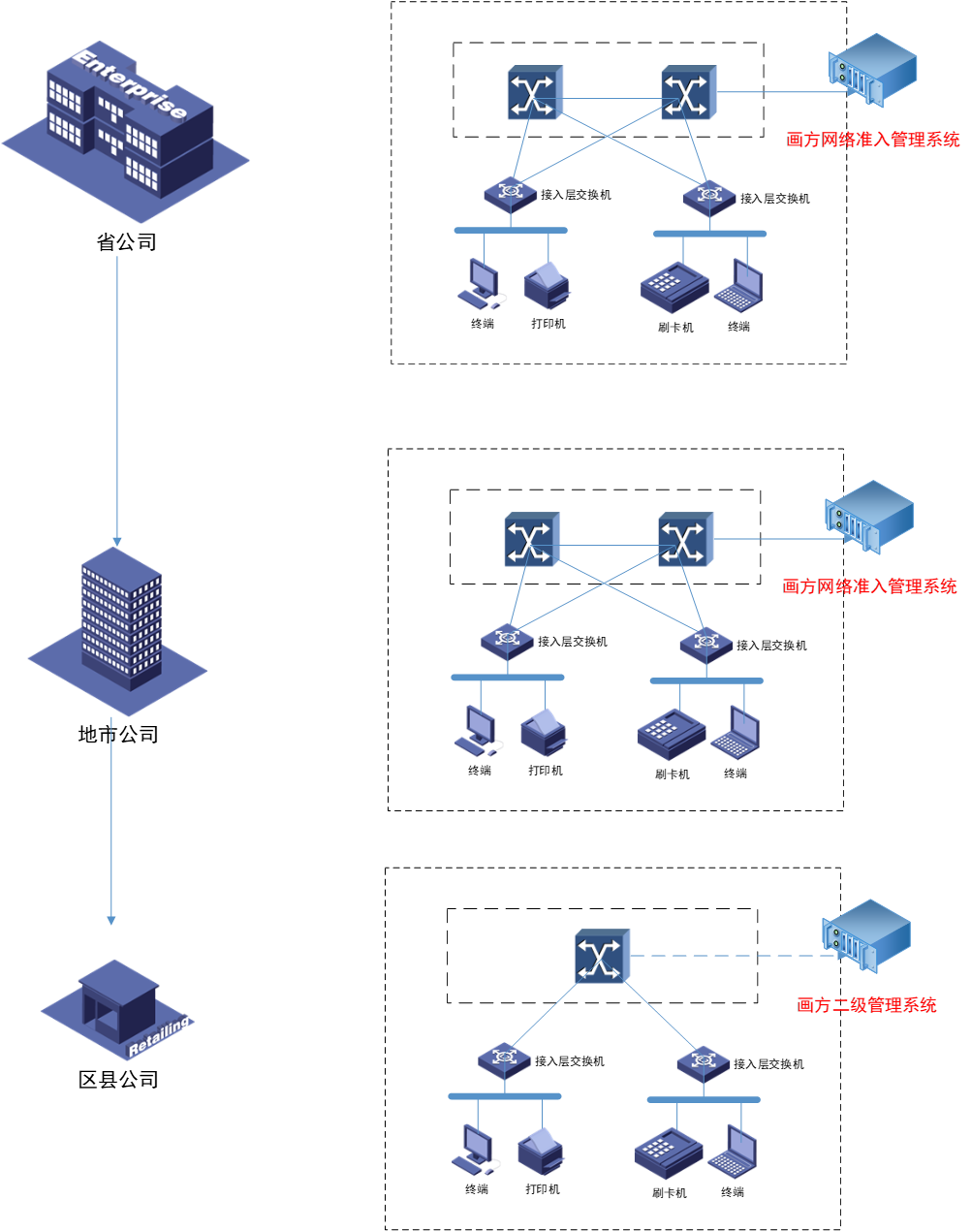

3. 扩展性高

系统采用分级部署、集中管理的方式对单位全部接入设备进行集中查看和管理,可以灵活的在横向和纵向上进行扩展;

4. 部署维护工作量小

可以做到无需交换机联动,不依赖交换机的部署方式;

全程portal引导交互,用户根据交互提示自行完成入网,除审批入网动作,管理员无需过多参与。